Bonjour,

Aujourd’hui je vais

vous montrer comment protéger votre point d’accès Wi-Fi de pirates

informatiques (Hackers), mais également comment se prémunir des attaques dites

de désauthentification lancées contre vous où toute autre personne connectée à

votre point d’accès. Mais tout d’abord,

Qu’est-ce

que le Wi-Fi ?

Le Wi-Fi ou encore wifi

(Wireless Fidelity) est un ensemble de protocoles de communication sans fil qui

permet de relier par des ondes radio plusieurs appareils informatiques tels que

: des ordinateurs, des routeurs, des smartphones, … etc, et ainsi permettre la

communication entre eux. Le Wi-Fi permet à de nombreuses personnes à partir de

leurs appareils mobiles de se connecter presque n’importe où (café, aéroport, …)

et ceci sans liaison directe, mais via des ondes radio aux points d’accès.

Cette technologie s’avère également assez pratique et économique pour des

entreprises, des particuliers, et même des domiciles en donnant par exemple

l’opportunité à un tiers de se connecter à ses appareils à distance et pas

forcément en se trouvant dans la même pièce qu’eux.

Protocoles

de chiffrement du Wi-Fi

On distingue trois

grands protocoles de chiffrement du wifi : le protocole WEP (Wired Equivalent Privacy), il est basé sur

l’algorithme de chiffrement RC4 avec une clé de longueur 64 à 256 bits,

l’algorithme utilisé dans ce type de chiffrement s’est avéré d’une grande « faiblesse » et a été vite

contourné par les hackers, pour cette raison la clé WEP n’est plus utilisée aujourd’hui

sur les équipements Wi-Fi et a fait

place aux protocoles WPA et WPA2. Les

protocoles WPA et WPA2 peuvent être classés selon le groupe d’utilisateur concerné

par : le WPA personnel ou WPA-PSK (Pre-Shared Key) qui est mieux adapté

pour les personnels et petites entreprises, et le WPA entreprise qui quant à

lui est conçu pour les réseaux d’entreprise et est plus complexe à mettre en

place, mais également s’avère plus fiable. Le protocole WPA (Wi-Fi Protected Access), offre une protection d’un niveau

bien supérieur au protocole WEP, bien qu’il utilise le même algorithme de

chiffrement, il dispose néanmoins d’un protocole supplémentaire qui est le TKIP

(Temporal Key Integrity Protocol ou Protocole d’Intégrité par Clé Temporelle)

et qui permet une permutation plus importante des clés ; et enfin le

protocole WPA2 qui, quant à lui utilise un

algorithme de chiffrement beaucoup plus puissant, il est utilisé dans le

cryptage des documents sensibles et possède un mécanisme de chiffrement appelé CCMP qui est « très » robuste

et qui s’appuie également sur AES (Advanced Encryption Standard), qui est plus

fort que le TKIP. Aujourd’hui, le protocole WPA2 est la dernière norme du

protocole WPA et est considéré comme le protocole le plus sécurisé pour

protéger une connexion Wi-Fi, bien qu’en Juillet 2010 une faille très

importante a été découverte dans ce protocole.

A présent que vous en

savez un peu plus sur la technologie Wi-Fi et les protocoles de cryptages qui

le constituent, il faut savoir que vos points d’accès Wi-Fi ne sont pas à l’abri de piratage informatique

par des Hackers, et ce même si ils sont protégés via un chiffrement WPA2, ce

que nous allons justement démontrer ici avant de proposer certaines solutions

pour rendre complexe la tâche aux hackers ou mieux empêcher que votre point

d’accès wifi se fasse pirater.

Le piratage ici peut être

le fait qu’un hacker se connecte sans votre autorisation sur votre point

d’accès et vous « aide » à utiliser votre connexion Internet (:)),

ou encore à défaut de se connecter directement sur votre point d’accès (AP), il

peut se contenter de lancer des attaques dites de Déni de Service (DOS ou

Denial Of Service) en occurrence ici des attaques de désauthentification sur

les stations connectées sur votre AP dans le but de les déconnecter et les

empêcher d’avoir recours à votre connexion alors que vous leur en donnez

l’autorisation.

Comment

un Hacker peut pirater votre Point d’Accès Wi-Fi ?

La topologie réseau de

notre simulation est la suivante :

(Ps: notre

Point d’Accès est protégé avec une clé WPA2, son ESSID ou nom est

Wifi_de_JacquesG et dispose d’au moins deux utilisateurs ou stations connectées

dessus)

Supposons maintenant

qu’un hacker souhaite pirater votre point d’accès, par exemple pour profiter de

votre accès à Internet, (et se faire quelques économies) ou simplement pour

vous embêter un peu, voici surement comment il s’y prendrait :

Tout d’abord sur sa

plateforme, il désactive tous les processus déjà fonctionnels et qui peuvent

interférer avec la carte wifi, c’est cette carte qui lui permettra de

poursuivre son attaque jusqu’au bout :

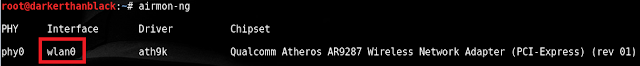

Ensuite, le hacker avec

la commande « airmon-ng » obtient

des informations sur sa carte wifi, tel que le type et le nom de l’interface dans notre cas, c’est wlan0

Puis

il active sa carte réseau sans fil (wifi) en mode « moniteur » ou

surveillance (ou encore observateur) avec la commande « airmon-ng

start wlan0 » :

A la suite de cette commande le hacker reçoit un

message via le terminal qui lui indique que sa carte sans fil est à présent

activé en mode « moniteur » et que l’interface wifi s’appelle

désormais wlan0mon, puis le hacker passe à

l’écoute des réseaux Wi-Fi à proximités que le signal de sa carte peut capter

grâce à la commande : « airodump-ng

wlan0mon »

Une fois cette commande validée, le hacker

reçoit sur son terminal une liste de tous les Wi-Fi situés à proximité, il voit

également leur canal d’écoute, leur nom ou ESSID ou encore SSID, mais aussi leur BSSID (Basic Service Set

Identifier), qui n’est rien d’autre que l’adresse MAC (Medium Access Control)

du point d’accès, le hacker a également accès aux informations telles

que : le type de chiffrement, le mode d’authentification, …

Supposons

que le hacker s’intéresse au réseau Wi-Fi « Wifi_de_JacquesG »,

qui écoute sur le canal 6, dispose d’une clé

de chiffrement WPA2, et d’adresse MAC 12:FA:CE:17:F2:34, à ce niveau le hacker dispose

d’un minimum d’information, mais qui peut souvent s’avérer suffisant pour

lancer une attaque de type « brute

force » sur le point d’accès de la cible, avec l’outil « reaver » et à toutes les chances

d’obtenir le mot de passe du Wi-Fi si le dispositif de sécurité ou le paramètre

WPS est activé sur le point d’accès, grâce à la commande « reaver –i nom_interface_moniteur –c canal_ecoute

–b bssid –vv –K 1 », dans notre cas le hacker va entrer ceci :

(Ps: le WPS, Wi-Fi Protected Setup est un protocole qui permet de

connecter deux appareils, sans avoir à entrer le code WPA2, c’est aussi souvent

le code PIN qui se trouve au dos des routeurs)

Après

avoir entré la commande précédente, l’attaque de brute force démarre

Au bout d’un certain temps si le point d’accès de

la cible a le dispositif de sécurité WPS activé, l’attaque renverra le mot de

passe de connexion adéquat du wifi de la cible, si par contre, ce paramètre

n’est pas activé (comme c’est le cas sur notre point d’accès de simulation),

l’attaque ne pourra pas arriver avec succès à son terme comme le montre la

capture suivante :

Le

hacker devra donc continuer son attaque sur l’AP de la cible avec un autre outil que « reaver », et suivant deux autres

méthodes d’attaque, une dite de « brute

force » et l’autre dite d’attaque de « dictionnaire »,

ainsi le hacker va essayer d’obtenir plus d’informations sur le point d’accès

de la cible en ajoutant des paramètres à la commande « airodump-ng »

comme en précisant cette fois-ci le BSSID, le canal d’écoute et le nom des

fichiers (dans notre cas jackOde) où seront enregistrés les informations sur le

point d’accès de la cible :

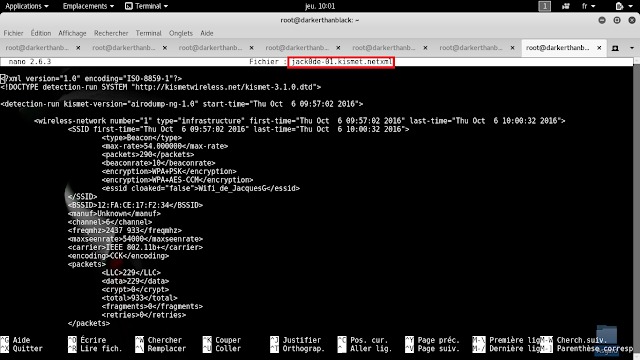

Ensuite,

le hacker obtiendra dans son répertoire personnel un ensemble de fichiers

(jack0de-01.cap, jack0de-01.csv, jack0de-01.kismet.csv, jack0de-01.kismet.netxml)

nouvellement crées grâce à la commande précédente

En

parcourant certains des fichiers crées le hacker obtient plus ample information

sur le point d’accès cible,

Mais

la fouille manuelle de toutes ces informations peut s’avérer longue et

fastidieuse vu que certaines informations sont cryptées, néanmoins le hacker

dispose d’outils qui pourront l’aider à mieux les interpréter et de manière

automatique, dans le but d’arriver à ses fins, ce qu’on verra par la suite avec

l’outil « aircrack-ng », mais tout

d’abord avant d’en arriver là le hacker doit à présent lancer une attaque dite

de désauthentification sur une ou plusieurs stations déjà connectées

« légitimement » sur le point d’accès cible,

(Ps: la suite de l’attaque ne sera pas un succès si aucune station

n’est connectée au point d’accès)

Qui

correspond en fait à l’adresse MAC de la machine Windows 8 connectée sur notre

point d’accès :

Le principe de l’attaque de désauthentification

est le suivant :

Le

hacker démarre donc son attaque avec la commande « aireplay-ng

--deauth nombre_paquet_deauth --parametres –a bssid –c adresse_mac_cible

nom_interface», dans notre cas, on aura ceci :

En fonction du nombre de paquets envoyés par le

hacker (dans notre cas ici 10 paquets), celui qui subit l’attaque ne se rend

pas compte puisqu’il est déconnecté un court laps de temps puis reconnecté

automatiquement et immédiatement au point d’accès, comme le montre la capture

suivante, qui est un Ping en continu sur l’AP effectué par la victime de

l’attaque, la zone verte (1) montre que la

victime communique bien avec le point d’accès ceci c’est avant que l’attaque

est lieue, la zone rouge (2) montre ce qui se

passe lors de l’attaque, la victime ne réussit plus à joindre le point d’accès

et enfin la zone verte (3) montre qu’après l’attaque la victime se

reconnecte directement sur le point d’accès,

(Ps: à moins d’observer à tout moment le résultat des Ping effectués

lorsque la potentielle future victime se connecte à un point d’accès au lieu de

surfer ou faire toutes autres activités, l’attaque de désauthentification passe

inaperçue pour la victime, si le hacker le veut, il suffit juste qu’il envoie

quelques paquets.)

Le court laps de temps de

désauthentification puis de reconnexion de la cible est suffisant pour que le

hacker obtienne le résultat et l’information désiré : le WPA handshake, qui est capturé par le hacker

lorsque la victime se reconnecte « automatiquement » au point d’accès

(Ps: il faut noter que l’attaque du crackage du mot de passe de l’AP

peut continuer son cours une fois que le WPA handshake a été capturé et inscrit

dans le fichier de capture à l’extension .cap et ce même si le point d’accès

vient à être inactif ou éteint pendant cette période)

A présent, le hacker a

en sa possession la dernière information qui lui manquait ajoutée au fichier de

capture (jackOde-01.cap) crée plus haut, le hacker peut dorénavant effectuer

une attaque dite du « dictionnaire » sur le point d’accès cible, pour

ce faire le hacker entre la commande « aircrack-ng

–w dictionnaire –b bssid fichier.cap », dans notre cas, on n’aura

ceci :

Se

suit une fouille automatique via l’outil « aircrack-ng »

du mot de passe du wifi cible dans le dictionnaire indiqué, le dictionnaire du

hacker (dicogouethpwd) utilisé ici, dispose

de plus de 2 millions de mots de passe.

(Ps: il existe des dictionnaires de crack de mot de passe wifi beaucoup

plus volumineux que celui utilisé ici)

L’attaque dite du « dictionnaire » a

été un succès dans notre cas par ce que le mot de passe de notre Wi-Fi se

trouvait préalablement dans le dictionnaire que le hacker a utilisé

Si

par contre, le dictionnaire utilisé par le hacker ne contient pas le mot de

passe adéquat, le hacker peut néanmoins poursuivre son but avec un autre type

d’attaque toujours nécessitant l’utilisation de l’outil « aircrack-ng » : une attaque de « brute force », qui va consister au

hacker à entrer une suite de caractères qui seront utilisé par les outils « aircrack-ng » et « crunch », pour générer automatiquement

et aléatoirement des mots de passes et les tester jusqu'à trouver le

« bon », la commande est la suivante : « crunch

taille_min taille_max caractères | aircrack-ng –b bssid fichier.cap –w- »

(Ps: la taille minimum d’une clé WPA2 est de 8 caractères, ce

facteur peut faire gagner du temps au hacker

((:))

Le

hacker a entré les caractères de [a…z] + [A…Z] + [0…9] + 8 caractères spéciaux

(@/\ ‘’%.*) soit au total 69 caractères

qui seront utilisé par l’outil « crunch »

pour générer aléatoirement toutes les combinaisons possibles de mots de

passe de taille comprise entre le minimum indiqué (ici 8) et le maximum (20

dans notre cas) et les envoyer à l’outil « aircrack-ng »

qui va les tester et comparer avec le mot de passe réel du point d’accès.

Tester tous les mots de passe possible signifie dans notre cas que le hacker

aura à tester seulement pour les mots de passe de taille égal à 8 caractères 69^8

soit 5.1379837 x 10^14 mots de passe, raison pour laquelle cette méthode

s’avère assez longue mais à coup sûr, le hacker trouvera le mot de passe

approprié. Cette attaque dépend également de la vitesse de calcul du processeur

de la machine sur laquelle est effectuée l’attaque.

Par

exemple dans notre cas, cette attaque a pris plus de 8

heures de temps à notre hacker et a nécessité la génération et la

comparaison de plus de 8 millions de mots de passe qui

ont été testé avec le « bon » mot de passe du Wi-Fi

Ainsi,

le hacker a réussi a récupéré le mot de passe de notre point d’accès et peut

désormais « tranquillement » se connecter dessus et avoir accès aux mêmes

privilèges que les utilisateurs légitimes autorisés à s’y connecter.

Je

vais à présent vous donner quelques recommandations pour se protéger de ce

genre d’attaque ou le minimiser au

maximum (n’oublions pas que le risque 0 n’existe pas)

Comment éviter que son point d’accès Wi-Fi se fasse

pirater ?

Voici

quelques règles pour avoir un point d’accès sans fil relativement sécurisé ou

protégé :

- Changer le nom ou SSID par défaut du wifi ;

- Désactivé le Broadcast SSID (donc cacher le nom SSID du wifi), cette option permet d’envoyer des paquets aux machines situées à proximité pour les informer de l’existence de l’AP ;

- Filtrer les utilisateurs par adresses MAC, en spécifiant chaque adresse MAC des stations que vous souhaitez voir connecter sur votre point d’accès ;

- Changer les mots de passe de manière régulière (hebdomadaire ou mieux journalière) ;

- Utiliser des mots de passe de longue taille au moins 15 caractères ;

- Former vos mots de passe avec des combinaisons de lettres (majuscules et minuscules), chiffres et caractères alphanumériques ;

- Eviter de prendre des SSID ou nom de Wi-Fi qui sont significatifs ou renvoi à des informations personnelles sur votre activité ou sur vous, question de ne pas attiser la curiosité des hackers et les pousser à vous pirater ;

- Restreindre la porté des ondes radio de votre point d’accès, ou limiter géographiquement la couverture wifi de votre AP ;

- Désactiver le paramètre de sécurité WPS ;

- Choisir les clés de cryptage WPA2, pour l’instant, c’est ce qui se fait toujours de mieux.

Comment se protéger des attaques de désauthentification ?

Précédemment,

nous avons montré un aspect de l’attaque de désauthentification mené par le

hacker dans le but de récupérer le WPA handshake, le hacker peut aussi décider

d’utiliser cette attaque « simplement » pour nuire à un utilisateur

et le privé de l’accès à un point d’accès. Par exemple, il peut décider

d’envoyer des paquets de désauthentification à la victime avec la commande « aireplay-ng --deauth 0 parametres –a bssid –c

station_cible interface »

Ce

qui a pour résultat de complètement déconnecter au point d’accès l’ordinateur

de la victime de l’attaque

Et

ce même malgré le fait qu’un Antivirus réputé assez « coriace » et

parfaitement « à jour » est installé sur l’ordinateur de la victime

de l’attaque :

Tant

que les paquets de désauthentification sont lancés par le hacker sur l’adresse

MAC de la victime, ce dernier aura beau redémarrer sa machine et essayé de se

connecter et reconnecter à nouveau au point d’accès, ses tentatives resteront

sans succès.

(Ps : raison pour laquelle cette attaque s’avère

« assez » embêtante et énervante pour la victime)

Pour

se protéger de ce type d’attaque une solution consiste à changer l’adresse MAC

de son ordinateur, pour ce faire si vous êtes sur un système d’exploitation

Windows, il faudra vous prendre comme suit :

Tout

d’abord il faut se rendre dans le menu « Panneau

de configuration », puis choisir l’onglet « Système »,

et choisir l’option « Gestionnaire de

périphériques » ;

Une fois dans le menu « Gestionnaire

de périphériques », il faut sélectionner la carte réseau dont on

souhaite modifier l’adresse MAC, puis cliquer sur « Propriétés » :

Ensuite,

se rendre à l’option « Avancé »,

et choisir dans l’onglet « Propriété »,

l’option « Network Address », et

dans le champ « Valeur », entrer

l’adresse MAC désiré.

(Ps: parfois pour arriver à terme avec succès cette opération

nécessite souvent de redémarrer son ordinateur)

Nous

constatons après vérification que l’adresse MAC a bel et bien été modifiée,

L’attaque

de désauthentification ne marchera plus, jusqu’à ce que le hacker prenne

connaissance de votre nouvelle adresse MAC, et si cela survient, vous n’aurez

plus qu’à changer à nouveau, cette opération n’a aucune conséquence néfaste sur

votre carte réseau (sinon les constructeurs ne l’auraient pas permise).

De

même, pour changer l’adresse MAC sur un système d’exploitation de la

distribution GNU/Linux, il faut si le paquet n’existe pas tout d’abord le

télécharger avec la commande « apt-get install

macchanger » :

On

peut à présent modifier son adresse MAC avec la commande « macchanger » suivit de l’option –e, –a, ou –r et de l’interface concernée, si l’on veut que

le système génère une adresse MAC de manière « aléatoire »,

Ou

alors si on veut entrer une adresse MAC précise, il faudra utiliser l’option « -m » :

A

présent, vous savez que malgré le fait que les points d’accès utilisent

aujourd’hui majoritairement le protocole de cryptage WPA2, ce dernier n’est pas

à 100 % invulnérable à des attaques informatiques, vous avez aussi vu qu’outre

le fait de compromettre directement un point d’accès, pour par exemple découvrir

son mot de passe, un hacker peut se contenter d’interrompre la connexion entre

des utilisateurs légitimes et le point d’accès qui y sont connectés avec une

attaque dite de désauthentification. Vous avez également à présent les méthodes et techniques à suivre pour vous

défendre contre ce genre d’attaque, et minimiser les éventuelles futures

attaques possibles sur votre point d’accès.

Merci d’avoir suivi le tutoriel jusqu’à la fin.

A très bientôt !!!

Très bon article !

RépondreSupprimerMerci

Super article, je veux avoir de l'expérience sur le plan "hacking" donc cela ne peut que m'aider

RépondreSupprimerbonjour je vous remercie j'ai constaté depuis un moment que ma co se désactive et se réactive souvent, je suis sous vista du coup je n'ai pas vu les mêmes sources mais je ferais mon enquête plus tarde pour voir dans quel lien je dois cliquer dans le panneau de config : réseau : propriété : avancé merci beaucoup je découvre vos articles et ils sont tous si complet c'est incroyable

RépondreSupprimerMerci pour le partage ... Big Up

RépondreSupprimerMerci pour toutes ces informations!

Supprimerje tire mon chapeaux c'est très rare des articles aussi détaillé

RépondreSupprimermerci a vous.

merci infiniment

RépondreSupprimer